Pillole di Know-how

Le esperienze generano valore

solo se condivise

Quando si parla di attacchi informatici, molti immaginano ancora una persona incappucciata che prende di mira una singola azienda. La realtà, a oggi, è ben diversa. La maggior parte degli attacchi è automatizzata e viene eseguita da sistemi di scansione attivi H24/7 che non fanno distinzione tra grandi o piccole aziende. L’obiettivo è quello di intercettare qualunque vulnerabilità da sfruttare per attaccare, danneggiare e ricattare le aziende, per poi vendere il valore rubato nella “piazza” del dark web*.

*Il dark web rappresenta una minaccia reale per le aziende. In questo ambiente di attività illecite, i cybercriminali vendono dati sensibili, informazioni personali e segreti industriali e metteno a segno furti di identità. Inoltre, il dark web facilita la diffusione di malware e la pianificazione di attacchi informatici mirati, come Ransomware, che possono causare gravi interruzioni di lavoro e importanti perdite finanziarie.

Quando si parla di attacchi informatici, molti immaginano ancora una persona incappucciata che prende di mira una singola azienda. La realtà, a oggi, è ben diversa. La maggior parte degli attacchi è automatizzata e viene eseguita da sistemi di scansione attivi H24/7 che non fanno distinzione tra grandi o piccole aziende. L’obiettivo è quello di intercettare qualunque vulnerabilità da sfruttare per attaccare, danneggiare e ricattare le aziende, per poi vendere il valore rubato nella “piazza” del dark web*.

*Il dark web rappresenta una minaccia reale per le aziende. In questo ambiente di attività illecite, i cybercriminali vendono dati sensibili, informazioni personali e segreti industriali e metteno a segno furti di identità. Inoltre, il dark web facilita la diffusione di malware e la pianificazione di attacchi informatici mirati, come Ransomware, che possono causare gravi interruzioni di lavoro e importanti perdite finanziarie.

In Italia abbiamo un importante problema culturale sul valore e l’importanza del dato

«La cultura si mangia la strategia a colazione»

Quanto è vera questa affermazione! Peccato che non sempre viene recepita. Per il terzo anno consecutivo, infatti, l’Italia si conferma tra i principali obiettivi della criminalità informatica a livello mondiale – un dato che emerge anche dal rapporto Clusit 2025. In particolare, il settore manifatturiero e le PMI/MPMI sono sempre più nel mirino. Questo perché adottano “alcune” misure di sicurezza solo dopo aver subito un attacco informatico, quindi, a danno avvenuto. Questo approccio alla sicurezza informatica, che denota mancanza di cultura sulla protezione del dato – alla luce della crescente intensità e gravità degli attacchi – è estremamente pericoloso: le conseguenze possono essere devastanti a livello operativo, economico e reputazionale. Inoltre, se ci pensiamo bene, è un approccio che favorisce solo la crescita del business della criminalità informatica.

[..] le microimprese risultano essere le più vulnerabili, con il 40% delle imprese sotto i 5 dipendenti e il 23% tra 5 e 10 dipendenti colpite da attacchi.

[…] è bene ribadire ciò che già affermavamo lo scorso anno: nel nostro Paese, le cosiddette “truffe informatiche”, rivolte sia a persone sia a piccole imprese, sono in realtà in costante aumento […]

E proprio il manifatturiero è, come ormai triste consuetudine, un altro settore in cui l’Italia si distingue per numerosità delle vittime rispetto al mondo. Anche quest’anno un quarto del totale degli incidenti rivolti al Manufacturing complessivamente riguarda realtà italiane […]

Estratti dal Rapporto Clusit 2025

Per proteggere efficacemente un’azienda, riteniamo necessario:

- Sentire la cultura del dato e l’importanza di preservarlo. La criminalità, lo ripetiamo, fa business con le nostre informazioni

- Essere consapevoli che la sicurezza informatica non è un semplice costo o prodotto, ma un percorso costante e investimento strategico per la continuità aziendale

- Riconoscere che la responsabilità delle protezione dei dati non è solo dell’IT ma di tutta l’azienda, a partire dai vertici

- Attuare piani di informazione e formazione – Cyber Awareness – per un uso responsabile, consapevole e corretto della rete, visto che il fattore umano è la vulnerabilità maggiormente sfruttata dalla criminalità informatica. Senza un’adeguata informazione e formazione sulla cyber sicurezza, anche i migliori investimenti tecnologici rischiano di essere inefficaci

- Passare da un approccio reattivo (intervenire a danno avvenuto) a un approccio proattivo alla sicurezza informatica. Prevenire il rischio informatico è fondamentale, e per farlo, occorre adottare un modello strutturato di difesa e risposta composto da: regole, procedure, tecnologie e competenze.

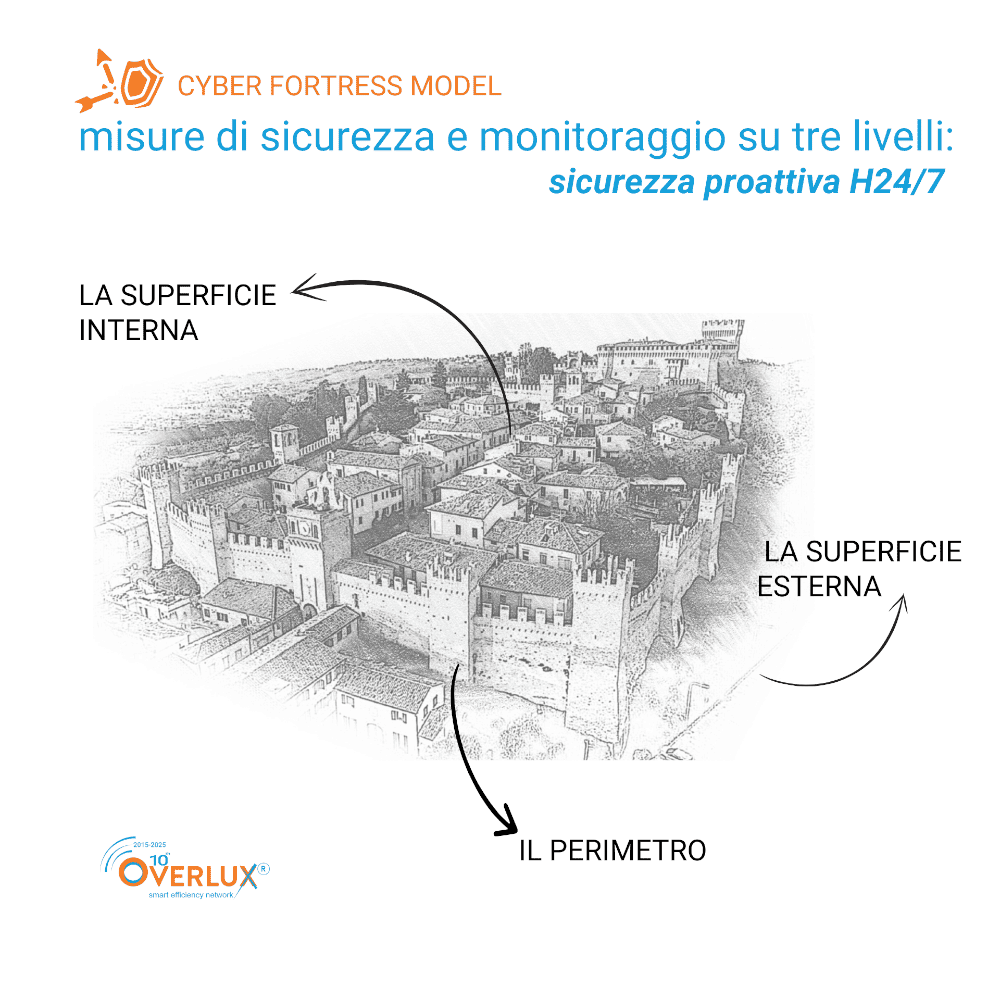

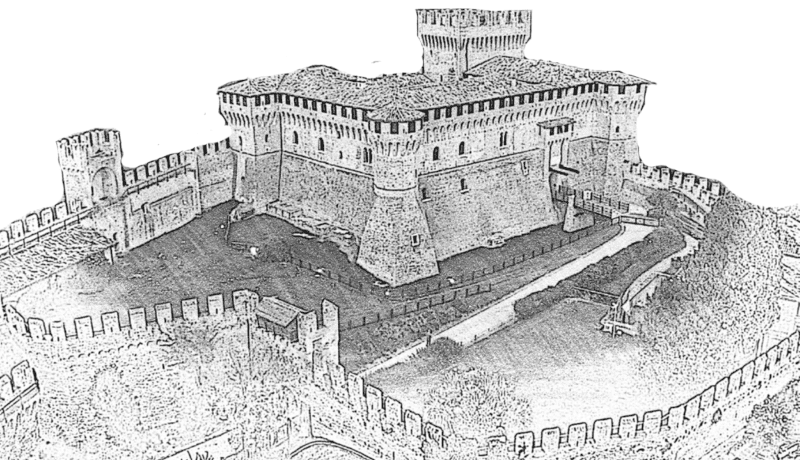

Cyber Fortress Model: verso un modello di difesa proattivo

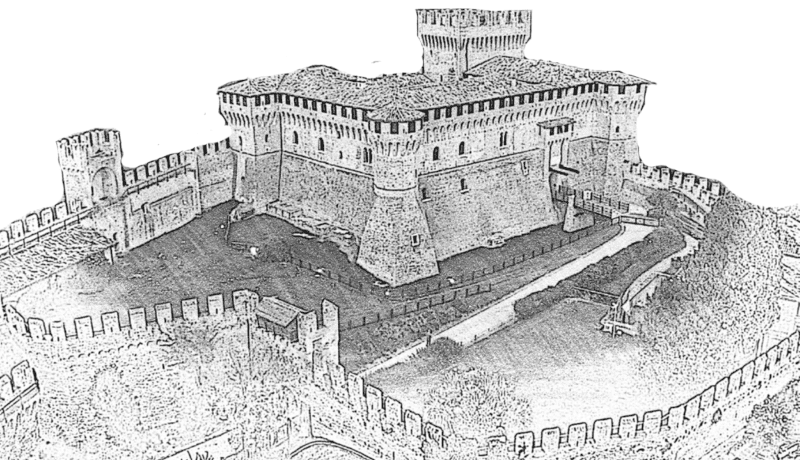

Le nostre aziende, indipendentemente da dimensione e settore, non possono più restare semplici spettatrici di fronte agli attacchi informatici. Come le antiche fortezze, devono essere pronte a rilevare e rispondere alle minacce, garantendo così la continuità operativa e la protezione del patrimonio digitale.

È necessario adottare un approccio proattivo alla sicurezza informatica, incentrato sulla prevenzione del rischio. Un principio simile a quello delle fortezze medievali, dove la sicurezza non dipendeva solo dalla solidità delle mura, ma anche da strategie di difesa, sorveglianza, alleanze e addestramento, indispensabili per resistere anche gli assedi più complessi.

L’obiettivo finale era garantire la continuità e il potere della fortezza, proprio come oggi è essenziale proteggere la reputazione è il futuro dell’azienda.

Vediamo a seguire, in estrema sintesi, l’essenza del Cyber Fortress Model.

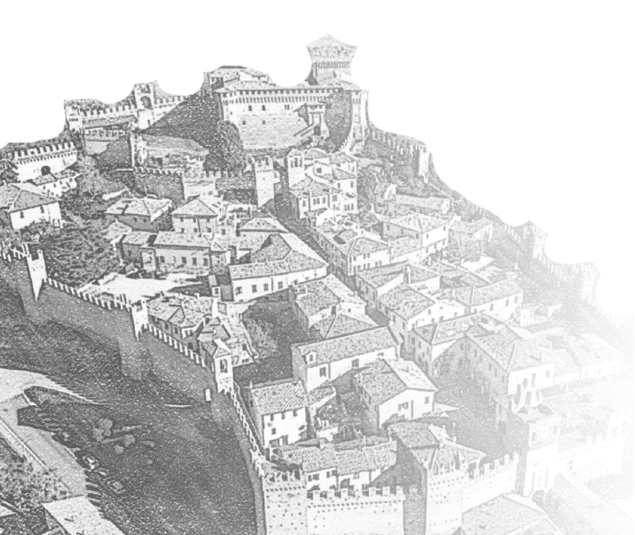

In un’epoca in cui le città fortificate erano costantemente minacciate da invasioni, la loro sopravvivenza dipendeva da una difesa strategica articolata su più livelli. Lo stesso principio può essere applicato alla cybersecurity.

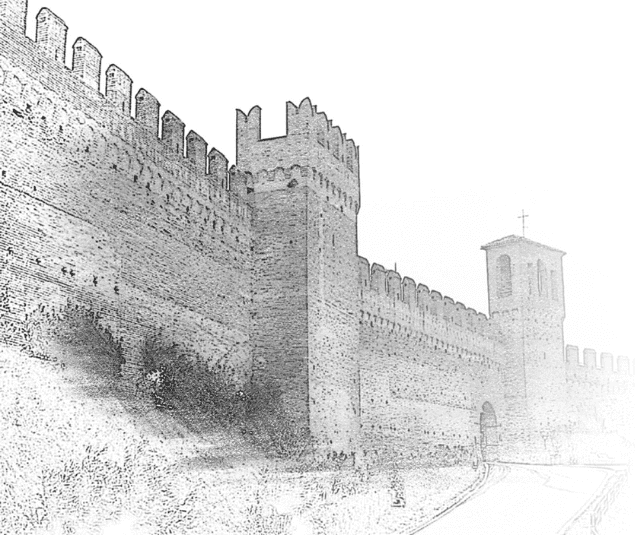

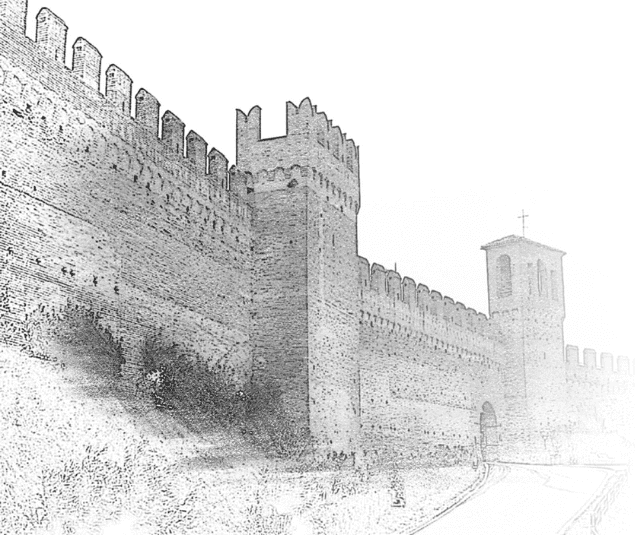

1. Mura esterne: la sicurezza perimetrale

Le mura esterne della fortezza rappresentavano la difesa perimetrale che a oggi ritroviamo nel firewall, negli antivirus avanzati e nei sistemi di protezione contro malware e phishing. Questi strumenti impediscono alle minacce di accedere facilmente alla rete interna, proprio come le mura difendevano la città dagli invasori. Ma attenzione: proprio come allora, anche oggi la sicurezza perimetrale può essere aggirata!

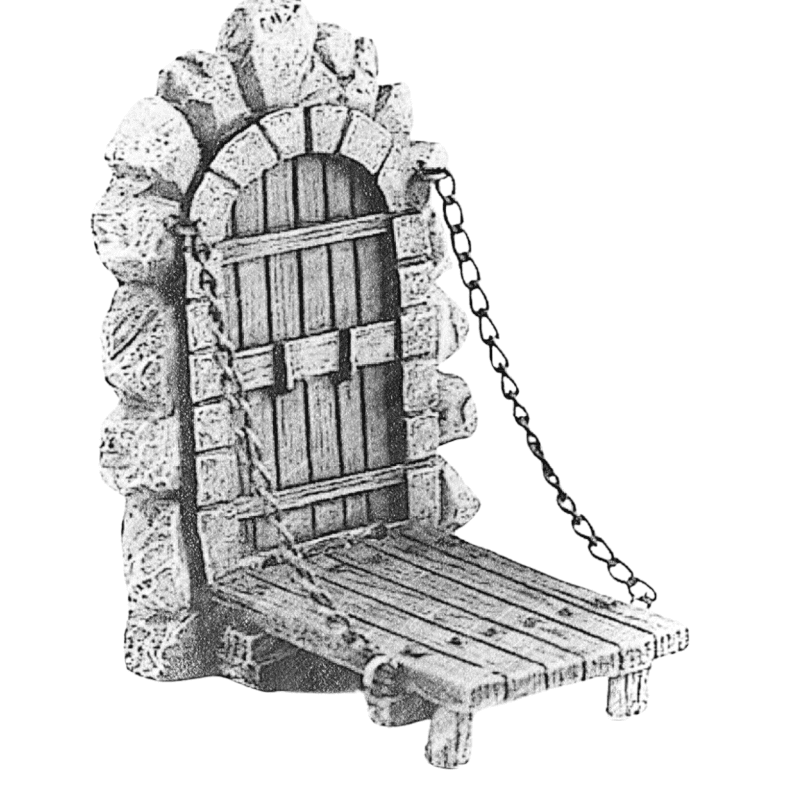

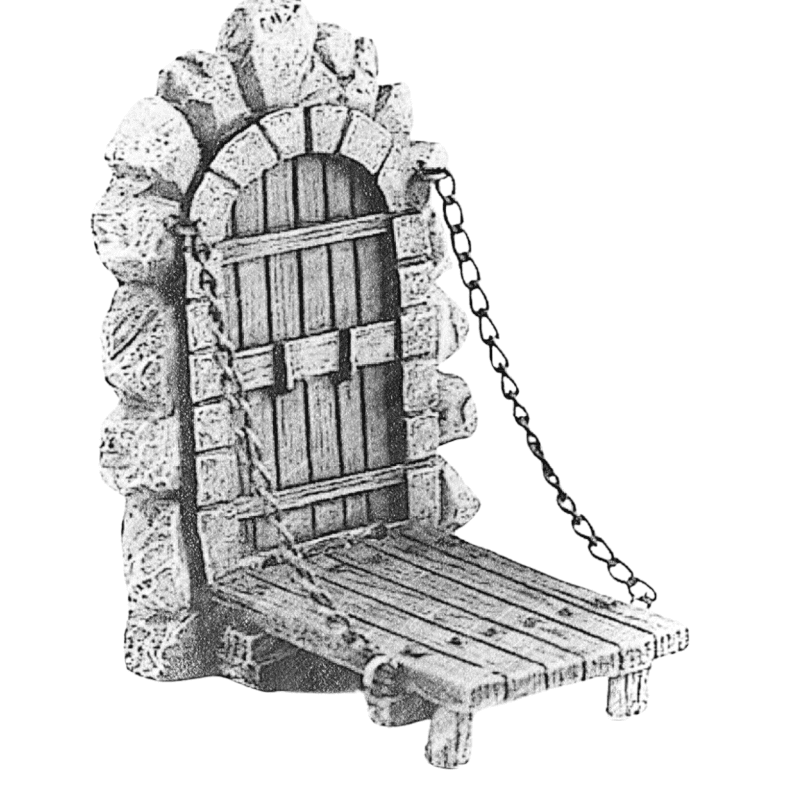

2. Ponte levatoio: controllo degli accessi

Non tutti potevano avere libero accesso alla fortezza. Per entrare, era necessario superare il ponte levatoio controllato dalle guardie e avere elementi di riconoscimento (sigillo, etc). Nel mondo digitale, questo corrisponde ai sistemi di autenticazione a più fattori (MFA), gestione delle policy su “chi può vedere cosa” e monitoraggio degli accessi.

3. Mura interne: segmentazione della rete (LAN)

Se un nemico riusciva a oltrepassare le mura esterne, la fortezza non era presa: al suo interno esistevano altre barriere, come mura secondarie e fossati, a protezione delle aree più critiche e strategiche per la vita e il prestigio della fortezza come il castello, il magazzino delle armi, le riserve del cibo, etc.. Nella sicurezza informatica, il tutto si traduce nella segmentazione della rete (VLAN), che limita i movimenti di una minaccia all’interno del sistema aziendale, impedendole di diffondersi liberamente.

4. Castello: Protezione dei dati e del know-how

Il cuore della fortezza era il castello, dove si custodivano le risorse più preziose. Oggi, abbiamo dati, informazioni, risorse e know-how che devono essere protetti attraverso crittografia, backup regolari e immutabili e sistemi di disaster recovery. Queste misure servono a garantire la protezione e l’integrità del patrimoninio aziendale, nonché la continuità operativa, anche in caso di attacco.

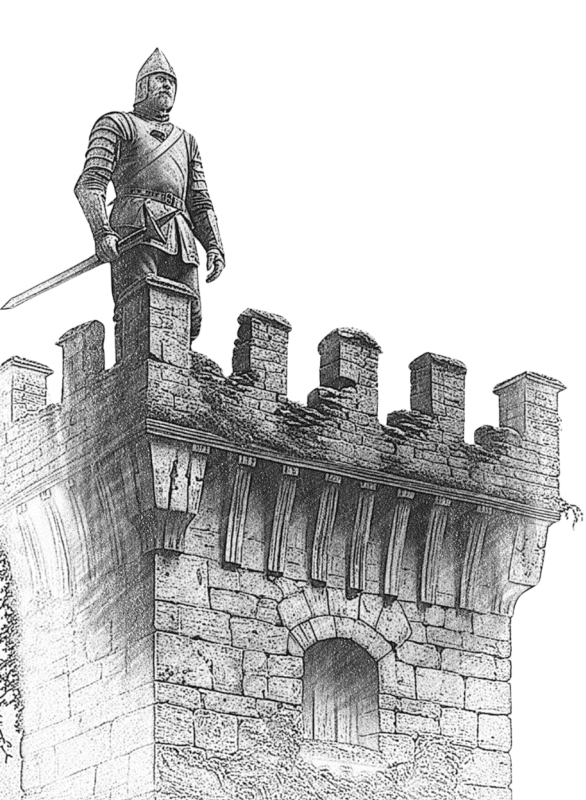

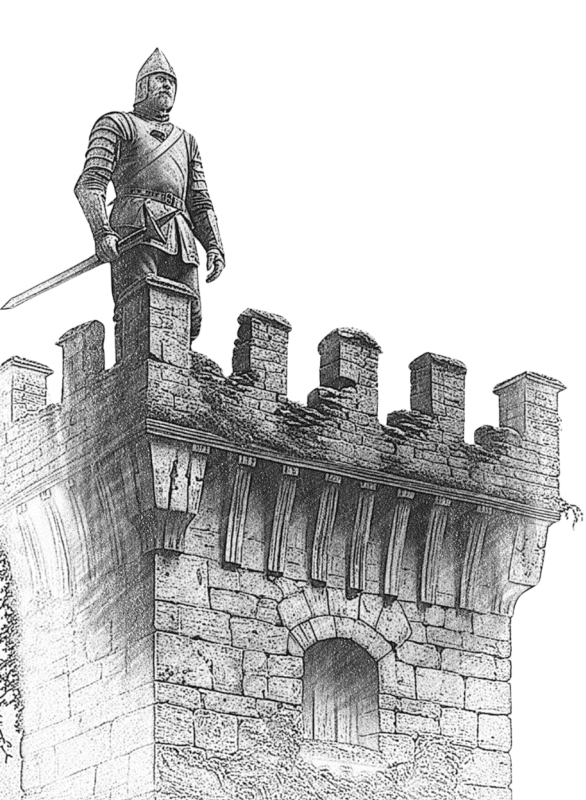

5. Sentinelle, informatori, spie, guardie di confine: monitoraggio e threat intelligence

Nelle fortezze medievali, diverse figure erano incaricate di:

- intercettare le minacce esterne, consentendo al comando strategico di anticipare le mosse del nemico e attivare il piano di difesa progettato

- rilevare anomalie comportamentali all’interno della fortezza, permettendo al personale di guardia di bloccare tempestivamente azioni malevoli all’interno delle mura

Oggi, allo stesso modo, è fondamentale disporre di competenze specialistiche, tecnologie avanzate di monitoraggio e misure di difesa-risposta basate su threat intelligence per monitorare cosa accade al di fuori delle aziende, in particolare nelle profondità del web (deep web e dark web) e cosa accade dentro le nostre reti.

L’obiettivo è rilevare e bloccare le minacce, sia quelle alle porte sia quelle che sono già penetrate nella rete all’insaputa delle aziende.

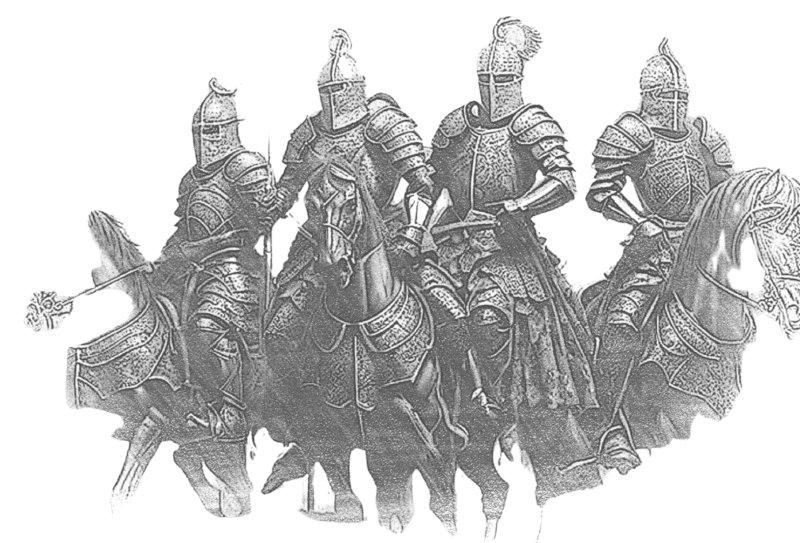

6. Alleanze: competenze specialistiche e tecnologie a sistema

In passato, la stipula di alleanze e la presenza di più figure con diverse competenze erano fondamentali per affrontare il nemico in modo strutturato.

Oggi, le aziende non si possono affidare esclusivamente all’IT, ma devono contare su un sistema di governance fatto di procedure, regole, competenze specialistiche e tecnologie innovative per una difesa e risposta attiva H24, 7 giorni su 7.

Vorresti sapere a che punto sei con la costruzione del tuo Cyber Fortress Model?

Vorresti innalzare “velocemente” il livello di sicurezza informatica e non sai da dove partire?

Costruisci il tuo percorso costante di sicurezza proattiva per rispondere e prevenire il rischio informatico

Scopri la nostra OverRISK Suite

In Italia abbiamo un importante problema culturale sul valore e l’importanza del dato

«La cultura si mangia la strategia a colazione»

Quanto è vera questa affermazione! Peccato che non sempre viene recepita. Per il terzo anno consecutivo, infatti, l’Italia si conferma tra i principali obiettivi della criminalità informatica a livello mondiale – un dato che emerge anche dal rapporto Clusit 2025. In particolare, il settore manifatturiero e le PMI/MPMI sono sempre più nel mirino. Questo perché adottano “alcune” misure di sicurezza solo dopo aver subito un attacco informatico, quindi, a danno avvenuto. Questo approccio alla sicurezza informatica, che denota mancanza di cultura sulla protezione del dato – alla luce della crescente intensità e gravità degli attacchi – è estremamente pericoloso: le conseguenze possono essere devastanti a livello operativo, economico e reputazionale. Inoltre, se ci pensiamo bene, è un approccio che favorisce solo la crescita del business della criminalità informatica.

[..] le microimprese risultano essere le più vulnerabili, con il 40% delle imprese sotto i 5 dipendenti e il 23% tra 5 e 10 dipendenti colpite da attacchi.

[…] è bene ribadire ciò che già affermavamo lo scorso anno: nel nostro Paese, le cosiddette “truffe informatiche”, rivolte sia a persone sia a piccole imprese, sono in realtà in costante aumento […]

E proprio il manifatturiero è, come ormai triste consuetudine, un altro settore in cui l’Italia si distingue per numerosità delle vittime rispetto al mondo. Anche quest’anno un quarto del totale degli incidenti rivolti al Manufacturing complessivamente riguarda realtà italiane […]

Estratti dal Rapporto Clusit 2025

Per proteggere efficacemente un’azienda, riteniamo necessario:

- Sentire la cultura del dato e l’importanza di preservarlo. La criminalità, lo ripetiamo, fa business con le nostre informazioni

- Essere consapevoli che la sicurezza informatica non è un semplice costo o prodotto, ma un percorso costante e investimento strategico per la continuità aziendale

- Riconoscere che la responsabilità delle protezione dei dati non è solo dell’IT ma di tutta l’azienda, a partire dai vertici

- Attuare piani di informazione e formazione – Cyber Awareness – per un uso responsabile, consapevole e corretto della rete, visto che il fattore umano è la vulnerabilità maggiormente sfruttata dalla criminalità informatica. Senza un’adeguata informazione e formazione sulla cyber sicurezza, anche i migliori investimenti tecnologici rischiano di essere inefficaci

- Passare da un approccio reattivo (intervenire a danno avvenuto) a un approccio proattivo alla sicurezza informatica. Prevenire il rischio informatico è fondamentale, e per farlo, occorre adottare un modello strutturato di difesa e risposta composto da: regole, procedure, tecnologie e competenze.

Cyber Fortress Model: verso un modello di difesa proattivo

Le nostre aziende, indipendentemente da dimensione e settore, non possono più restare semplici spettatrici di fronte agli attacchi informatici. Come le antiche fortezze, devono essere pronte a rilevare e rispondere alle minacce, garantendo così la continuità operativa e la protezione del patrimonio digitale.

È necessario adottare un approccio proattivo alla sicurezza informatica, incentrato sulla prevenzione del rischio. Un principio simile a quello delle fortezze medievali, dove la sicurezza non dipendeva solo dalla solidità delle mura, ma anche da strategie di difesa, sorveglianza, alleanze e addestramento, indispensabili per resistere anche gli assedi più complessi.

L’obiettivo finale era garantire la continuità e il potere della fortezza, proprio come oggi è essenziale proteggere la reputazione è il futuro dell’azienda.

Vediamo a seguire, in estrema sintesi, l’essenza del Cyber Fortress Model.

In un’epoca in cui le città fortificate erano costantemente minacciate da invasioni, la loro sopravvivenza dipendeva da una difesa strategica articolata su più livelli. Lo stesso principio può essere applicato alla cybersecurity.

1. Mura esterne: la sicurezza perimetrale

Le mura esterne della fortezza rappresentavano la difesa perimetrale che a oggi ritroviamo nel firewall, negli antivirus avanzati e nei sistemi di protezione contro malware e phishing. Questi strumenti impediscono alle minacce di accedere facilmente alla rete interna, proprio come le mura difendevano la città dagli invasori. Ma attenzione: proprio come allora, anche oggi la sicurezza perimetrale può essere aggirata!

2. Ponte levatoio: controllo degli accessi

Non tutti potevano avere libero accesso alla fortezza. Per entrare, era necessario superare il ponte levatoio controllato dalle guardie e avere elementi di riconoscimento (sigillo, etc). Nel mondo digitale, questo corrisponde ai sistemi di autenticazione a più fattori (MFA), gestione delle policy su “chi può vedere cosa” e monitoraggio degli accessi.

3. Mura interne: segmentazione della rete (LAN)

Se un nemico riusciva a oltrepassare le mura esterne, la fortezza non era presa: al suo interno esistevano altre barriere, come mura secondarie e fossati, a protezione delle aree più critiche e strategiche per la vita e il prestigio della fortezza come il castello, il magazzino delle armi, le riserve del cibo, etc.. Nella sicurezza informatica, il tutto si traduce nella segmentazione della rete (VLAN), che limita i movimenti di una minaccia all’interno del sistema aziendale, impedendole di diffondersi liberamente.

4. Castello: Protezione dei dati e del know-how

Il cuore della fortezza era il castello, dove si custodivano le risorse più preziose. Oggi, abbiamo dati, informazioni, risorse e know-how che devono essere protetti attraverso crittografia, backup regolari e immutabili e sistemi di disaster recovery. Queste misure servono a garantire la protezione e l’integrità del patrimoninio aziendale, nonché la continuità operativa, anche in caso di attacco.

5. Sentinelle, informatori, spie, guardie di confine: monitoraggio e threat intelligence

Nelle fortezze medievali, diverse figure erano incaricate di:

- intercettare le minacce esterne, consentendo al comando strategico di anticipare le mosse del nemico e attivare il piano di difesa progettato

- rilevare anomalie comportamentali all’interno della fortezza, permettendo al personale di guardia di bloccare tempestivamente azioni malevoli all’interno delle mura

Oggi, allo stesso modo, è fondamentale disporre di competenze specialistiche, tecnologie avanzate di monitoraggio e misure di difesa-risposta basate su threat intelligence per monitorare cosa accade al di fuori delle aziende, in particolare nelle profondità del web (deep web e dark web) e cosa accade dentro le nostre reti.

L’obiettivo è rilevare e bloccare le minacce, sia quelle alle porte sia quelle che sono già penetrate nella rete all’insaputa delle aziende.

6. Alleanze: competenze specialistiche e tecnologie a sistema

In passato, la stipula di alleanze e la presenza di più figure con diverse competenze erano fondamentali per affrontare il nemico in modo strutturato.

Oggi, le aziende non si possono affidare esclusivamente all’IT, ma devono contare su un sistema di governance fatto di procedure, regole, competenze specialistiche e tecnologie innovative per una difesa e risposta attiva H24, 7 giorni su 7.

Vorresti sapere a che punto sei con la costruzione del tuo Cyber Fortress Model?

Vorresti innalzare “velocemente” il livello di sicurezza informatica e non sai da dove partire?

Costruisci il tuo percorso costante di sicurezza proattiva per rispondere e prevenire il rischio informatico

Scopri la nostra OverRISK Suite