Nel mondo digitale di oggi, la vera minaccia non è il cambiamento, ma la vulnerabilità. Un clic sbagliato, un aggiornamento mancato, un uso improprio della rete: basta poco per esporre anni di lavoro a un attacco informatico. La sicurezza informatica non è più materia da “tecnici”, è responsabilità di tutta l’azienda, direzione in primis. Proteggere i dati significa proteggere il patrimonio digitale, le risorse, i clienti, la reputazione e il futuro.

Cyber Security e compliance vs NIS2:

due forze alleate per la protezione

della tua azienda

Ogni giorno, le imprese – grandi e piccole – sono esposte a minacce informatiche sempre più sofisticate e mirate. In questo scenario, non basta più “reagire”: serve prevenire, proteggere e pianificare.

La Direttiva NIS2 dell’Unione Europea nasce proprio con questo obiettivo: alzare il livello di sicurezza digitale nelle nostre imprese. La NIS2 non è solo un obbligo normativo: è un’opportunità concreta per rafforzare la propria infrastruttura, migliorare i processi interni e costruire un modello di business più resiliente.

Investire nella mitigazione del rischio informatico e nella compliance vs NIS2, non significa generare un costo, ma preservare valore. Significa difendere il know-how aziendale e dare continuità all’azienda. Perché oggi più che mai, sicurezza e crescita vanno di pari passo.

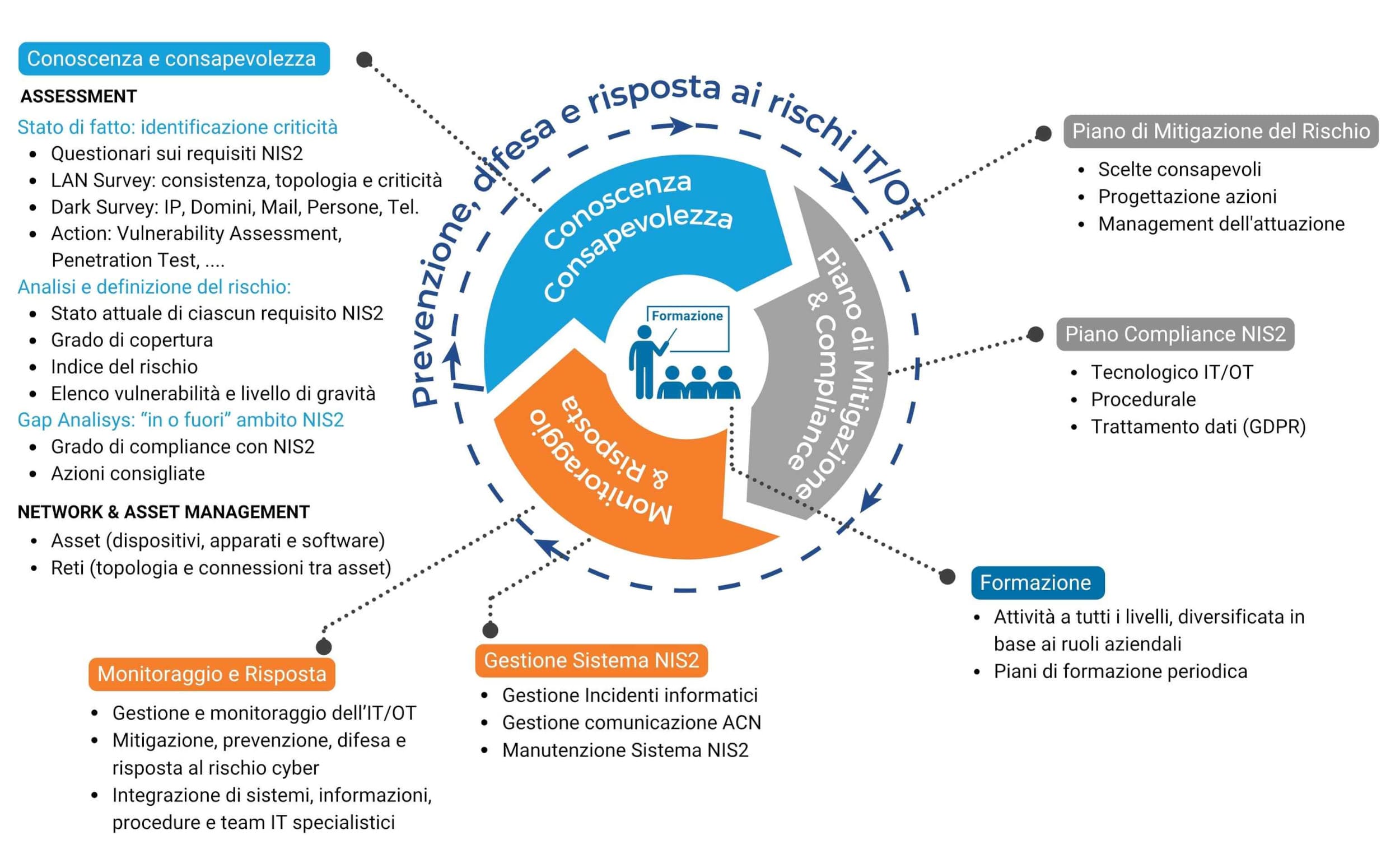

Le 4C

Cultura, Conoscenza,

Consapevolezza, Controllo

Il nostro consiglio per approcciare la mitigazione del rischio informatico e la compliance vs NIS2:

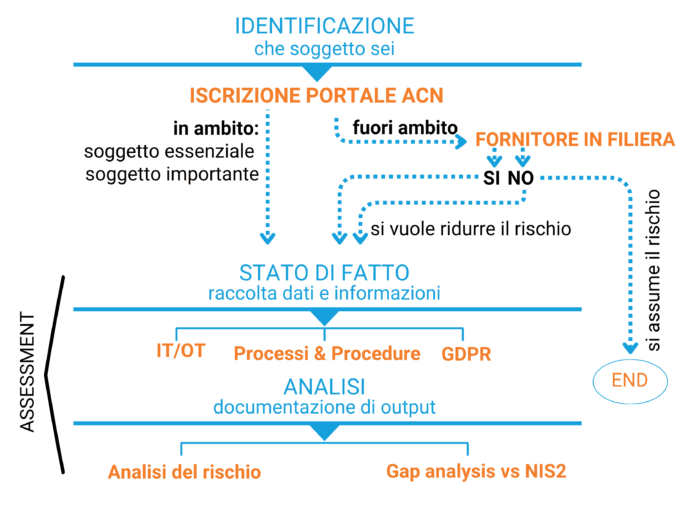

Identifica “che soggetto sei” rispetto alla NIS2 e fai un ASSESSMENT

Solo dopo un primo percorso di conoscenza e consapevolezza potrai procedere con:

Le 4C

del percorso di mitigazione del rischio: Cultura, Conoscenza, Consapevolezza, Controllo

Il nostro consiglio per approcciare la mitigazione del rischio informatico e la compliance vs NIS2:

Identifica “che soggetto sei” rispetto alla NIS2 e fai un ASSESSMENT

Solo dopo un primo percorso di conoscenza e consapevolezza potrai procedere con:

“Difendere un’impresa significa unire sicurezza informatica e compliance vs NIS2:

due facce della stessa strategia, dello stesso percorso progettuale.”

Insieme, possiamo

Il Network Overlux® ha tutte le competenze multidisciplinari per guidarti passo passo nella costruzione del tuo percorso per la mitigazione del rischio informatico e la compliance vs NIS2.

Guida alla mitigazione del rischio

La consapevolezza

per agire

II edizione e-book

Mitigare il rischio informatico

La consapevolezza per agire

La meta è facile da delineare: voglio raggiungere un livello di sicurezza elevato. Ma il percorso? È nettamente più complicato sia su carta che nell’attuazione perché servono dei requisiti fondamentali, e di diversa natura, per affrontarlo con successo.

L’obiettivo, quindi, diventa il percorso.

Quali sono le domande da porsi una volta capito “dove voglio andare”:

- ho la conoscenza della materia?

- ho le competenze necessarie?

- ho le risorse economiche?

- ho la metodologia e l’organizzazione necessaria?

- ho le energie per farlo?

- ho messo in conto le difficoltà e gli imprevisti?

- ho condiviso con il team il percorso evolutivo?

- ho coinvolto tutte le figure professionali necessarie?

Richiedi l’e-book gratuito!

Scrivi a commerciale@overlux.tech

“Una bussola ti indica il nord dal punto in cui ti trovi, ma non può avvertirti delle paludi, dei deserti e degli abissi che incontrerai lungo il cammino.

Se nel perseguire la tua destinazione ti spingi oltre, non curante degli ostacoli, e affondi in una palude… a che serve sapere il nord?”

Dal film: LINCOLN

Mitigazione del rischio

La consapevolezza per agire

II edizione e-book

Mitigare il rischio informatico

La consapevolezza per agire

La meta è facile da delineare: voglio raggiungere un livello di sicurezza elevato. Ma il percorso? È nettamente più complicato sia su carta che nell’attuazione perché servono dei requisiti fondamentali, e di diversa natura, per affrontarlo con successo.

L’obiettivo, quindi, diventa il percorso.

Quali sono le domande da porsi una volta capito “dove voglio andare”:

- ho la conoscenza della materia?

- ho le competenze necessarie?

- ho le risorse economiche?

- ho la metodologia e l’organizzazione necessaria?

- ho le energie per farlo?

- ho messo in conto le difficoltà e gli imprevisti?

- ho condiviso con il team il percorso evolutivo?

- ho coinvolto tutte le figure professionali necessarie?

Richiedi l’e-book gratuito!

Scrivi a commerciale@overlux.tech

“Una bussola ti indica il nord dal punto in cui ti trovi, ma non può avvertirti delle paludi, dei deserti e degli abissi che incontrerai lungo il cammino. Se nel perseguire la tua destinazione ti spingi oltre, non curante degli ostacoli, e affondi in una palude… a che serve sapere il nord?”

Dal film: LINCOLN

Hai scoperto il percorso PROGETTUALE della OverRISK Suite. Ora esplora il percorso A KIT per “innalzare velocemente” il tuo livello di sicurezza aziendale

Hai scoperto il PERCORSO PROGETTUALE della OverRISK Suite. Ora esplora il PERCORSO A KIT per “innalzare velocemente” il tuo livello di sicurezza aziendale