OverRISK IT Management Platform permette di integrare tecnologie specialistiche e raccogliere informazioni dai sistemi aziendali e da sistemi esterni per efficientare la gestione IT, rilevare tempestivamente anomalie o minacce alla sicurezza, prima che causino problemi impattanti sull’azienda – approccio proattivo alla sicurezza informatica.

OverRISK IT Management Platform,

la piattaforma abilitante per la

complessa gestione IT e OT

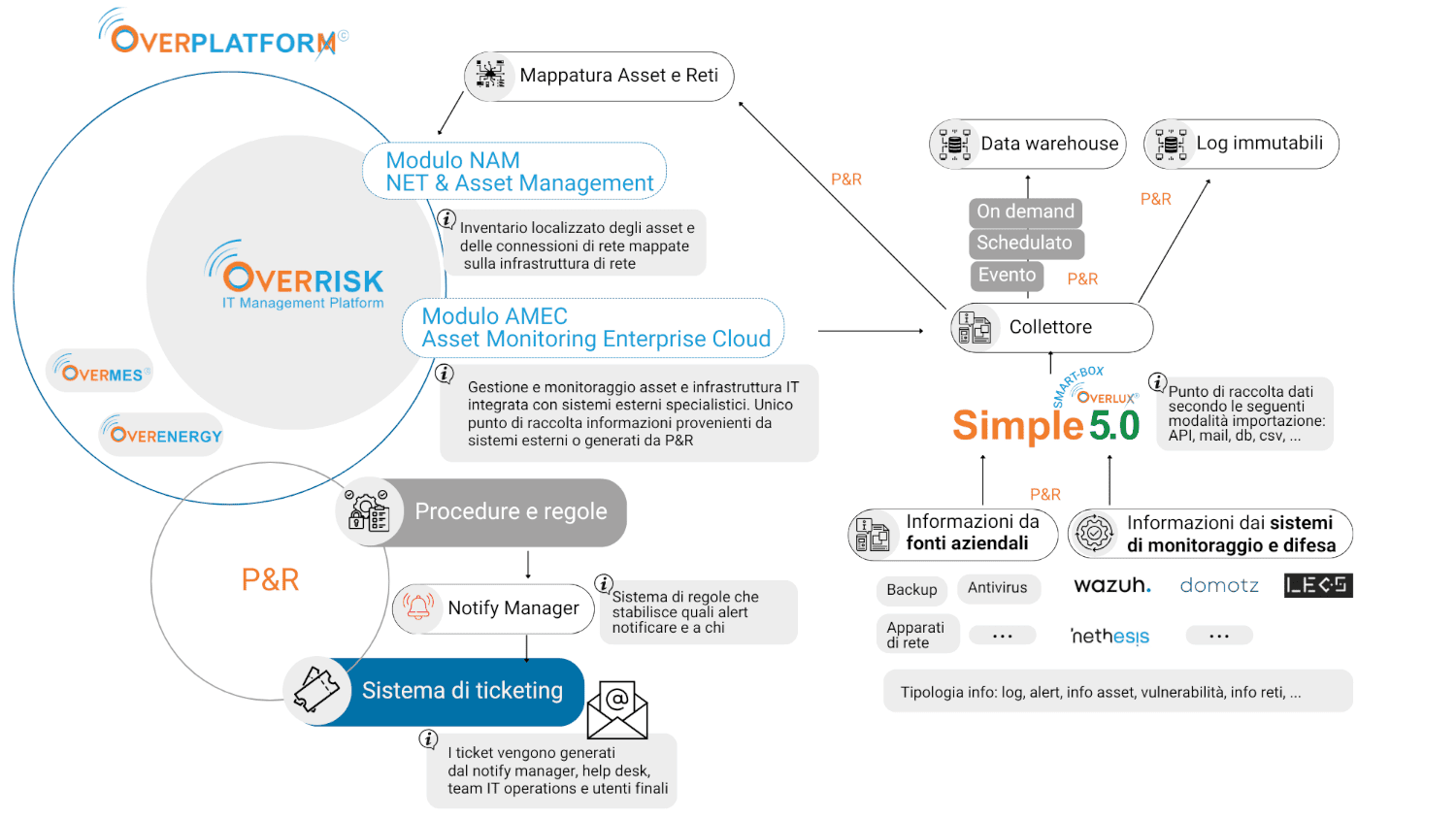

Alla base c’e la nostra tecnologia abilitante Overplatform©, figlia della Ricerca e Sviluppo, che attualmente è composta da tre ambiti applicativi: OverRISK IT Management Platform, OverMES© e OverENERGY.

OverRISK IT Management Platform è parte integrante e fondamentale della OverRISK Suite come riportato nello schema a seguire, basato su concetti fondanti e interrelati: le tecnologie senza regole e procedure generano disordine e inefficienze; gli IT Operation, senza le tecnologie, sarebbero poco efficaci pur avendo regole e procedure.

Governance IT e OT

“Serve un unico punto di raccolta

e condivisione di informazioni incrociate,

provenienti da varie fonti”

La OverRISK IT Management Platform permette di far collaborare, in maniera strutturata, tutte le figure coinvolte, facilitando la comunicazione, lo scambio delle informazioni, la gestione efficace ed efficiente delle segnalazioni e la tracciabilità di chi ha fatto cosa.

La piattaforma, a sua volta, è dotata di due moduli: NAM e AMEC.

Modulo NAM: inventario degli asset e delle connessioni mappate sulla infrastruttura di rete.

Modulo AMEC: punto di raccolta informazioni provenienti da sistemi specialistici esterni o fonti aziendali quali backup, antivirus, apparati di rete, etc.

La consultazione delle informazioni può essere on demand (a richiesta), schedulata o a evento; le informazioni possono essere archiviate in un data warehouse o conservate in modo immutabile (es LOG per GDPR).

Collettore: parte fondamentale che permette di importare informazioni nella piattaforma, secondo le modalità più note nei sistemi aperti, quali API, database, CSV, mail.

Procedure & Regole (P&R): la raccolta di cosa, come e quando avviene tramite la definizione di procedure e la configurazione di regole da parte di figure IT specialistiche.

OverRISK IT Management Platform permette di integrare tecnologie specialistiche e raccogliere informazioni dai sistemi aziendali e da sistemi esterni per efficientare la gestione IT, rilevare tempestivamente anomalie, problemi di performance o minacce alla sicurezza, risolvere criticità prima che causino problemi impattanti sull’azienda – approccio proattivo alla sicurezza informatica.

Alla base che la nostra tecnologia abilitante Overplatform©, figlia della Ricerca e Sviluppo, che attualmente è composta da tre ambiti applicativi: OverRISK IT Management Platform, OverMES© e OverENERGY.

OverRISK IT Management Platform è parte integrante e fondamentale della OverRISK Suite come riportato nello schema a seguire, basato su concetti fondanti e interrelati.

Le tecnologie senza regole e procedure generano disordine e inefficienze; gli IT Operation, senza le tecnologie, sarebbero poco efficaci pur avendo regole e procedure.

Governance IT e OT

“Serve un unico punto di raccolta

e condivisione di informazioni incrociate,

provenienti da varie fonti”

La OverRISK IT Management Platform permette di far collaborare, in maniera strutturata, tutte le figure coinvolte, facilitando la comunicazione, lo scambio delle informazioni, la gestione efficace ed efficiente delle segnalazioni e la tracciabilità di chi ha fatto cosa.

La piattaforma, a sua volta, è dotata di due moduli: NAM e AMEC.

Modulo NAM: inventario degli asset e delle connessioni mappate sulla infrastruttura di rete.

Modulo AMEC: punto di raccolta informazioni provenienti da sistemi specialistici esterni o fonti aziendali quali backup, antivirus, apparati di rete, etc.

La consultazione delle informazioni può essere on demand (a richiesta), schedulata o a evento; le informazioni possono essere archiviate in un data warehouse o conservate in modo immutabile (es LOG per GDPR).

Collettore: parte fondamentale che permette di importare informazioni nella piattaforma, secondo le modalità più note nei sistemi aperti, quali API, database, CSV, mail.

Procedure & Regole (P&R): la raccolta di cosa, come e quando avviene tramite la definizione di procedure e la configurazione di regole da parte di figure IT specialistiche.