Il “Guardiano”

della rete esterna

Threat Intelligence &

Dark Investigation

OverDARK Guardian

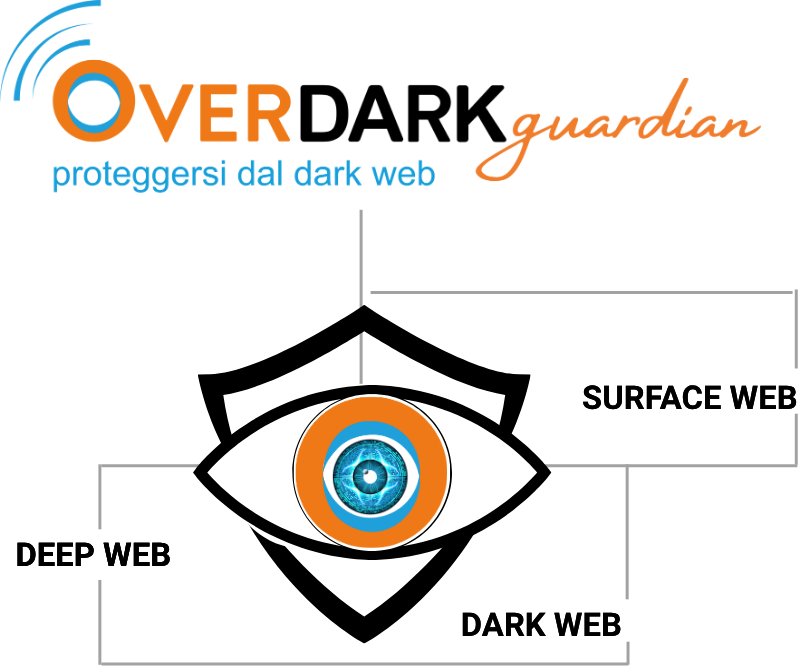

OverDARK Guardian, basato su tecnologia Sphere, è un sistema proattivo di monitoraggio e difesa dalle minacce esterne alla rete aziendale. È un sistema di Threat Intelligence avanzato e integrato con il monitoraggio del lato nascosto del web (deep web e dark web).

OverDARK Guardian

Il “Guardiano” della rete esterna

OverDARK Guardian, basato su tecnologia Sphere, è un sistema proattivo di monitoraggio e difesa dalle minacce esterne alla rete aziendale. È un sistema di Threat Intelligence avanzato e integrato con il monitoraggio del lato nascosto del web (deep web e dark web).

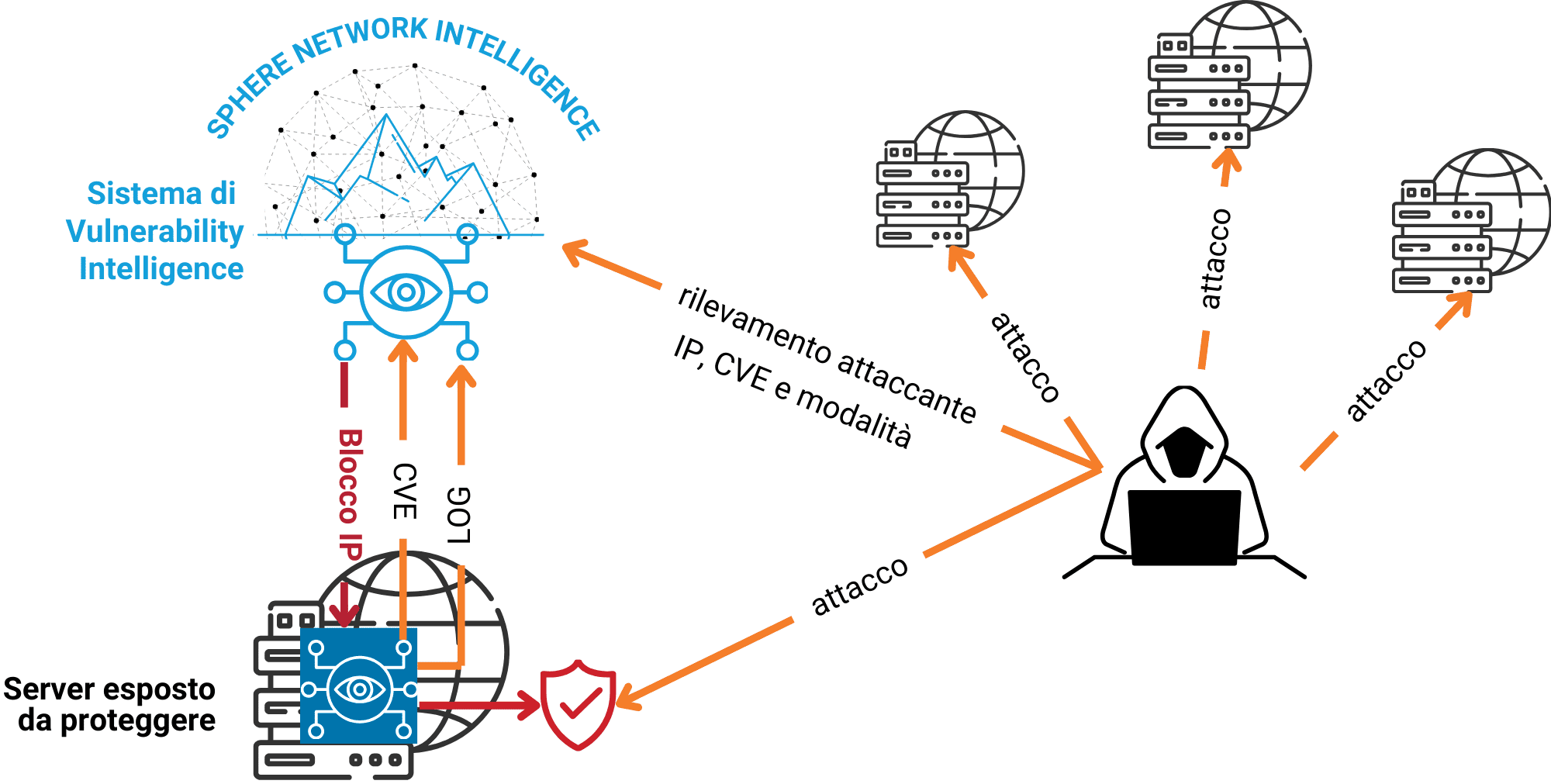

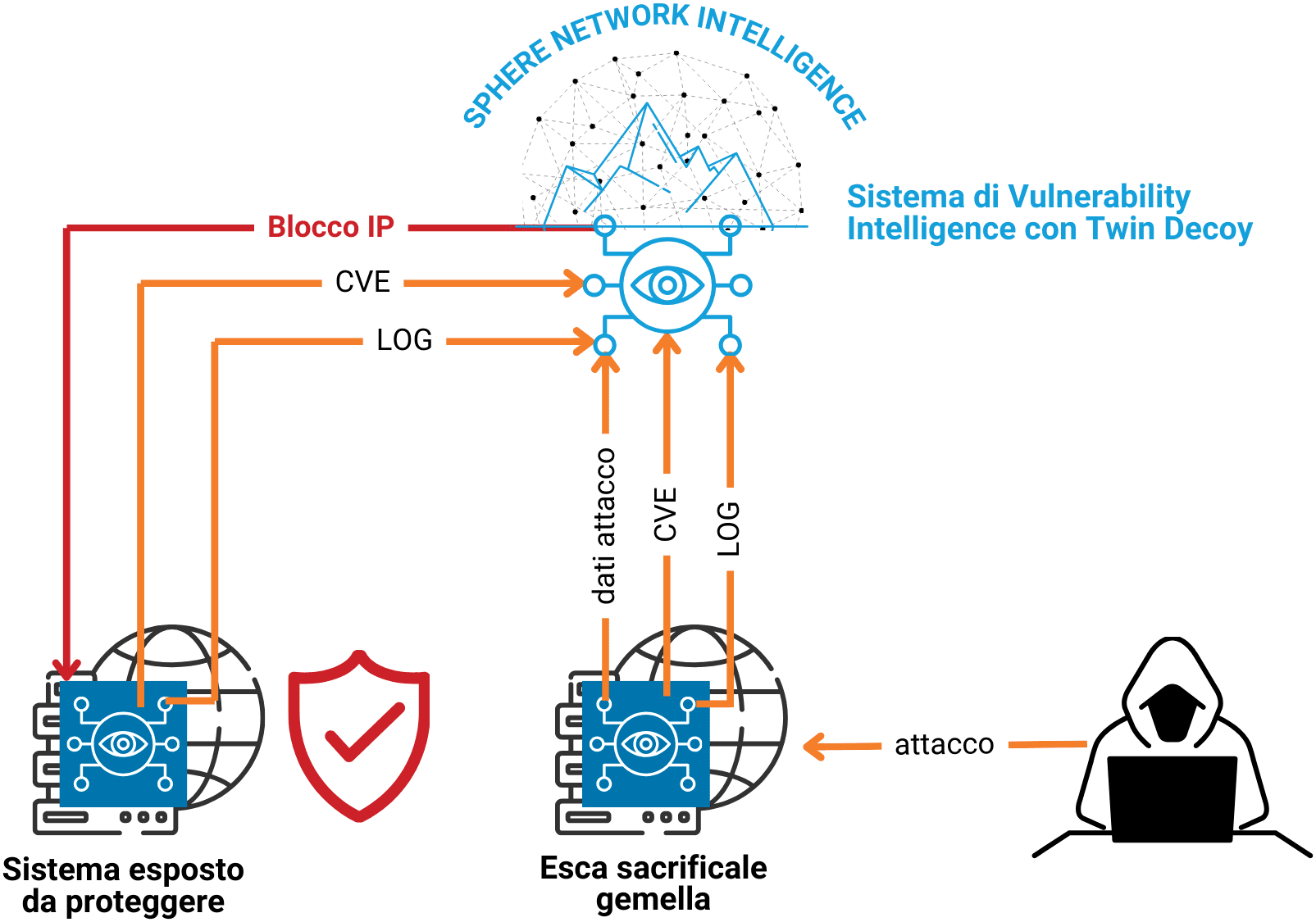

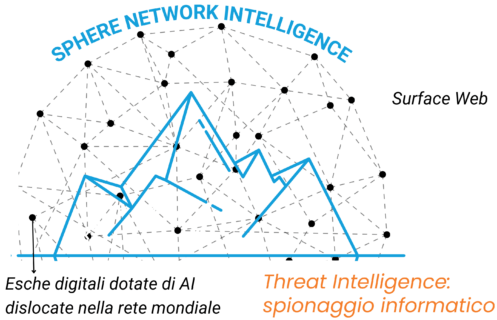

La Sphere Network Intelligence è una rete di Threat Intelligence che lavora nel web in chiaro. Nel nostro sistema vengono utilizzate delle cyber decoys (esche digitali) per raccogliere informazioni strategiche per una sicurezza proattiva: chi attacca (hacker/IP), cosa (oggetto) e come (metodologia). Possiamo progettare anche una twin decoy, creando un sistema gemello parallelo, usato come trappola, per deviare gli attacchi e proteggere il sistema reale.

La Dark Investigation, grazie alla sua attività di rilevamento e monitoraggio continuo, eleva significativamente il livello di sicurezza aziendale.

Questo servizio opera non solo nel web in chiaro, ma si estende anche alle aree meno accessibili del web, come il deep web e il dark web, non presidiate.

Vedere la Threat Intelligence come spionaggio e il monitoraggio del lato nascosto del web come controspionaggio consente di comprendere meglio la complessità di queste attività e il loro ruolo cruciale nella protezione del nostro ecosistema digitale. In un mondo sempre più connesso, adottare un approccio proattivo e strategico è la chiave per anticipare azioni malevoli impattanti sulle aziende.

I servizi della OverDARK Guardian

conoscere e anticipare le minacce esterne

I servizi

OverDARK Guardian:

conoscere e anticipare le minacce esterne

Servizio di monitoraggio delle credenziali compromesse nel dark web per:

- dominio (www.nomeazienda.it)

- e-mail (su dominio e non)

- IP

- user name

- nominativi di Key People

- telefono

OBIETTIVI

- Sapere quali dati sono già stati compromessi

- Monitorare e rilevare tempestivamente eventuali nuove compromissioni, per poter intervenire rapidamente e limitare i danni

- Individuare ed eliminare i punti di accesso malevoli ai propri sistemi, riducendo così il rischio di ulteriori attacchi

BM-Report Parziale

Report del numero totale di entità compromesse nel dark web e, in chiaro, i primi tre risultati.

BM-Report Completo

Report dell’elenco delle entità compromesse che risultano nel Dark web. Inclusa consulenza per la lettura e spiegazione del report.

BM-Monitoraggio

Alert via mail alla rilevazione dell’evento. Invio report settimanale con riepilogati gli eventi della settimana.

BM-Monitoraggio assistito

Alert alla rilevazione dell’evento “compromissione grave” e “call” entro 8 ore lavorative successive al rilevamento per accertarsi della presa visione o per attivare la consulenza. Invio report settimanale con riepilogo degli eventi della settimana.

BM-Consulenza

Attività di consulenza da remoto volta a spiegare il report e a individuare possibili azioni correttive.

Servizio di segnalazione CVE per ridurre i rischi di attacco, facilitare la gestione delle patch e ottimizzare la protezione dei sistemi. L’attività viene svolta sulle tecnologie richieste dal cliente.

![]()

La difesa ha origine dalla conoscenza

OBIETTIVI

- L’IT aziendale, con queste segnalazioni, può intervenire in maniera preventiva per porre rimedio a vulnerabilità potenzialmente pericolose

- Supporto alla fase di implementazione di nuovi sistemi, permettendo di identificare in anticipo le vulnerabilità da proteggere nelle tecnologie adottate.

TM-Report a tecnologia

Produzione report con indicazione: modalità, IP Malevoli e CVE

TM-Monitoraggio Tecnologia

Invio report entro 30 minuti dalla rilevazione dell’evento significativo. Invio report settimanale con riepilogati gli eventi della settimana.

Servizio di alert in caso di tentativi di attacco. Mostra IP potenzialmente malevoli degli attaccanti, fino a bloccarli (Active Response). Il servizio è particolarmente indicato per chi ha server esposti su internet e desidera bloccare tentativi di attacco prima che vadano a buon fine.

![]()

La difesa dipende dalla capacità di rilevare tempestivamente le minacce

VI-Cloud

Viene installato un agent sul server esposto che si appoggia sul sistema VI centralizzato presso nostra infrastruttura.

VI-On-Premise

Versione on premise che prevede l’installazione del sistema VI installato presso il cliente.

Servizio altamente personalizzato che prevede, tramite tecniche avanzate, la creazione di un sistema o componente tecnologica o software gemello a uno reale, usato come “trappola” o “esca” per monitorare, ingannare e deviare gli attaccanti, proteggendo così il sistema o componente reale.

Per difendere le aziende servono gli occhi della Threat Intelligence:

guardiani invisibili pronti a rilevare e bloccare le minacce informatiche H24/7

Hai scoperto OverDARK Guardian, ora esplora OverLAN Guardian

“Gli hacker non si fermano mai. Non dormono mai.

E ogni giorno trovano nuovi modi per violare i tuoi sistemi.”

J.Comey