IL KIT ROSSO DELLA OVERRISK SUITE

IL RUOLO STRATEGICO DEL KIT ROSSO ANCHE PER LA NIS2

lI KIT ROSSO è progettato per aiutare le aziende a potenziare la difesa, attivare sistemi di monitoraggio per gestire in modo tempestivo e continuo le vulnerabilità, adottare misure H24/7 di risposta al rischio informatico e avere un sistema di notifica incidenti efficace e tempestivo.

Pensato per imprese di ogni dimensione e settore, il KIT ROSSO consente anche di adempiere agli obblighi della Direttiva NIS2, con particolare attenzione alle esigenze dei soggetti essenziali e importanti, garantendo conformità normativa e risposta efficace ai rischi cyber.

Vi riportiamo a seguire i due articoli fondamentali della direttiva:

estratto

1.Gli Stati membri provvedono affinché le entità essenziali e importanti adottino misure tecniche, operative e organizzative adeguate e proporzionate per gestire i rischi per la sicurezza delle reti e dei sistemi informativi che tali entità utilizzano per le loro operazioni o per la fornitura dei loro servizi e per prevenire o ridurre al minimo l’impatto degli incidenti sui destinatari dei loro servizi e su altri servizi.

2.Le misure di cui al paragrafo 1 si basano su un approccio multirischio che mira a proteggere i sistemi di rete e informativi nonché l’ambiente fisico di tali sistemi dagli incidenti e includono almeno quanto segue:

a) politiche in materia di analisi dei rischi e sicurezza dei sistemi informativi;

b) gestione degli incidenti;

c) continuità aziendale, come la gestione del backup e il disaster recovery, e la gestione delle crisi;

d) sicurezza della catena di fornitura, compresi gli aspetti relativi alla sicurezza riguardanti le relazioni tra ciascuna entità e i suoi fornitori diretti o prestatori di servizi;

e) sicurezza nell’acquisizione, nello sviluppo e nella manutenzione delle reti e dei sistemi informativi, compresa la gestione e la divulgazione delle vulnerabilità;

f) politiche e procedure per valutare l’efficacia della gestione del rischio di sicurezza informatica misure;

…

estratto

…

4. Gli Stati membri assicurano che, ai fini della notifica di cui al paragrafo 1, le entità interessate trasmettano al CSIRT o, se del caso, all’autorità competente:

c) su richiesta di un CSIRT o, se del caso, dell’autorità competente, un intermediario segnalare gli aggiornamenti di stato rilevanti;

(i) una descrizione dettagliata dell’incidente, compresa la sua gravità e il suo impatto;

(ii) il tipo di minaccia o la causa principale che potrebbe aver innescato l’incidente;

(iii) misure di mitigazione applicate e in corso;

(iv) ove applicabile, l’impatto transfrontaliero dell’incidente;

(v) in caso di incidente in corso al momento della presentazione della relazione finale di cui sopra di cui alla lettera d), gli Stati membri garantiscono che le entità interessate forniscano una relazione sui progressi compiuti in quel momento e una relazione finale entro un mese dalla gestione dell’incidente.

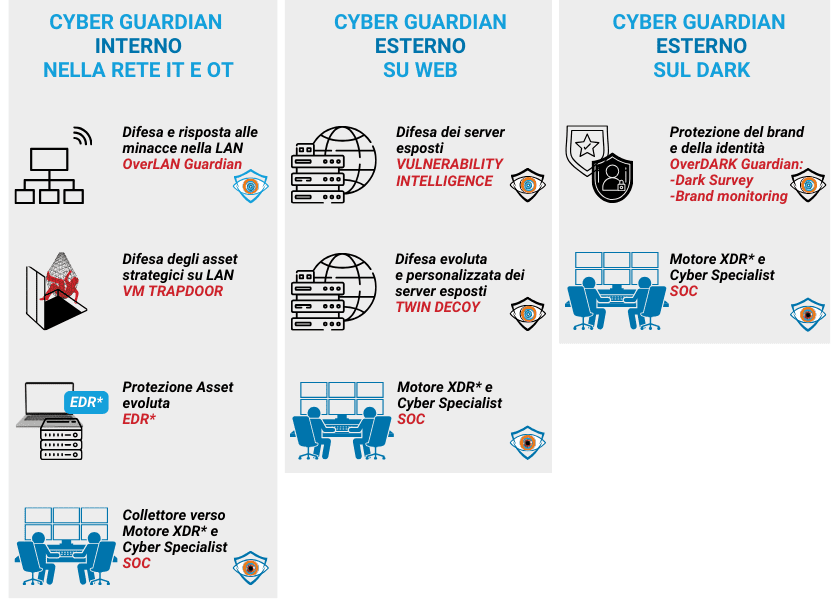

I GUARDIANI A PROTEZIONE TOTALE DELLA TUA AZIENDA

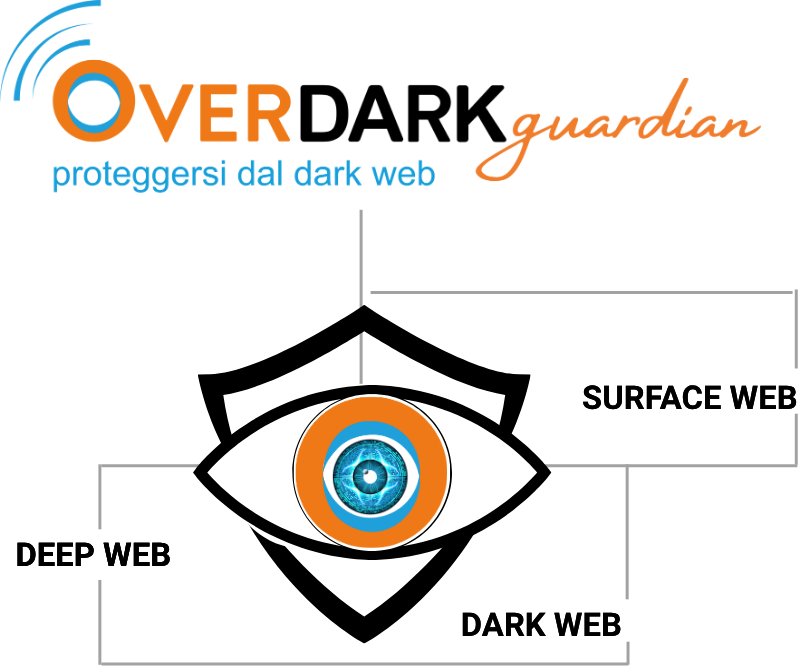

Il Cyber Guardian racchiude in sé due simboli potenti:

![]() l’occhio (umano e tecnologico), che vigila costantemente e riconosce le minacce

l’occhio (umano e tecnologico), che vigila costantemente e riconosce le minacce

![]() lo scudo, che incarna la protezione attiva e la difesa robusta e instancabile.

lo scudo, che incarna la protezione attiva e la difesa robusta e instancabile.

Insieme rappresentano la forza di chi è sempre pronto a proteggere H24/7.

*EDR (Endpoint Detection and Response) incorpora le funzionalità Antivirus e altre di Endpoint Security.

*XDR (eXtended Detection and Response) ed è una piattaforma di sicurezza informatica unificata che integra e correla dati provenienti da più domini, come endpoint, cloud, rete e identità per rilevare e rispondere più rapidamente ed efficacemente alle minacce informatiche.

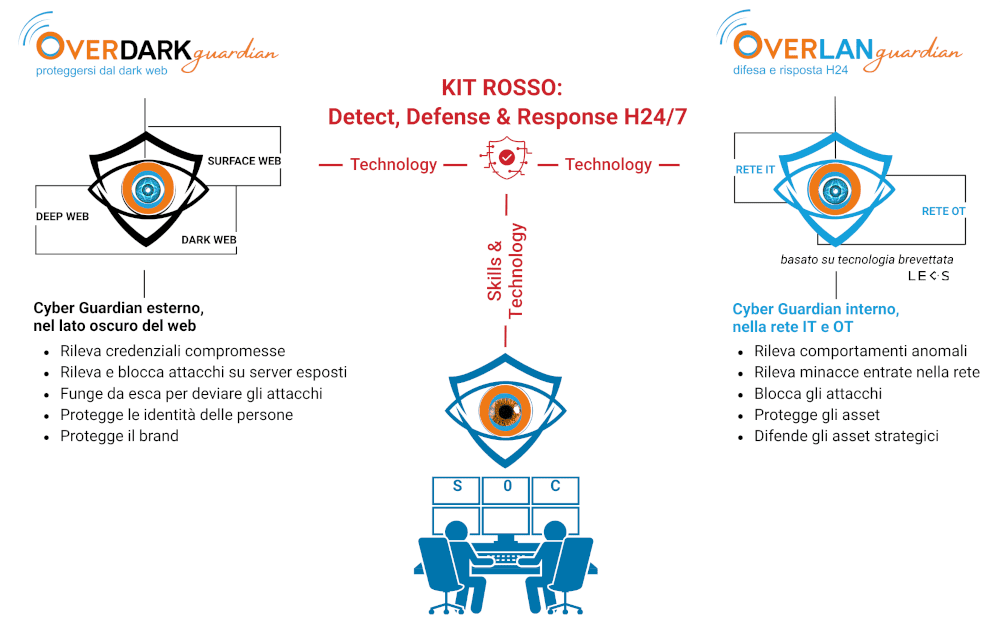

Cyber Guardian esterno, nel lato oscuro del web

- Rileva credenziali compromesse

- Rileva e blocca attacchi su server esposti

- Funge da esca per deviare gli attacchi

KIT ROSSO:

Detect, Defense & Response

Security Operation Center

Protezione Multivettoriale XDR:

– Analisi delle minacce

– Analisi degli attacchi

Gestione in caso di incidenti:

– Incident Reaction/Response

– Documentazione per NIS2

Cyber Guardian interno, nella rete IT e OT

- Rileva comportamenti anomali

- Rileva minacce entrate nella rete

- Blocca gli attacchi